O que é keylogger e como funciona?

É 1976. Guerra Fria. Um diplomata americano lotado na embaixada dos EUA em Moscou chega ao trabalho na manhã de segunda-feira. Sentando-se à sua mesa, ele digita seus relatórios em sua máquina de escrever IBM Selectric. Ele pensa que está seguro. Mal sabe ele que cada palavra que digita está sendo gravada.

Sua máquina de escrever havia sido grampeada pelos soviéticos usando o primeiro keylogger do mundo: um conjunto miniaturizado de circuitos embutido em uma barra de metal que percorria a máquina de escrever. Estava escondido e podia registrar cada tecla pressionada e transmitir os dados em tempo real. Os americanos levariam oito anos para descobrir isso.

Hoje em dia, porém, os keyloggers são assustadoramente comuns. De fato, estudos recentes descobriram que milhares de sites populares registram involuntariamente frases digitadas em formulários online antes mesmo do usuário clicar em "Enviar". Em outros casos, os keyloggers são usados como spyware por empresas para monitorar funcionários, por stalkers para espionar ex-parceiros ou por cibercriminosos para roubar identidades.

Os keyloggers atuais são mais avançados do que os de décadas atrás, com versões físicas e digitais em uso. Eles podem ser utilizados de diversas maneiras, com consequências potencialmente graves para suas vítimas desavisadas. Este guia responde às seguintes perguntas: o que é um keylogger, como ele funciona e como você pode detectá-lo e se defender deles?

O que é um keylogger?

Imagine um dispositivo ou programa capaz de rastrear cada tecla que você pressiona no teclado, criando um registro de todas essas informações e enviando-o para outra pessoa, como seu chefe, seu ex ou até mesmo um completo estranho.

Em resumo, isso é o que é um keylogger. Embora eles variem em complexidade e design, sua principal função é registrar as teclas digitadas — e eles podem ser usados tanto para fins maliciosos quanto para fins legais e consensuais (falaremos mais sobre isso abaixo).

Tipos de keyloggers

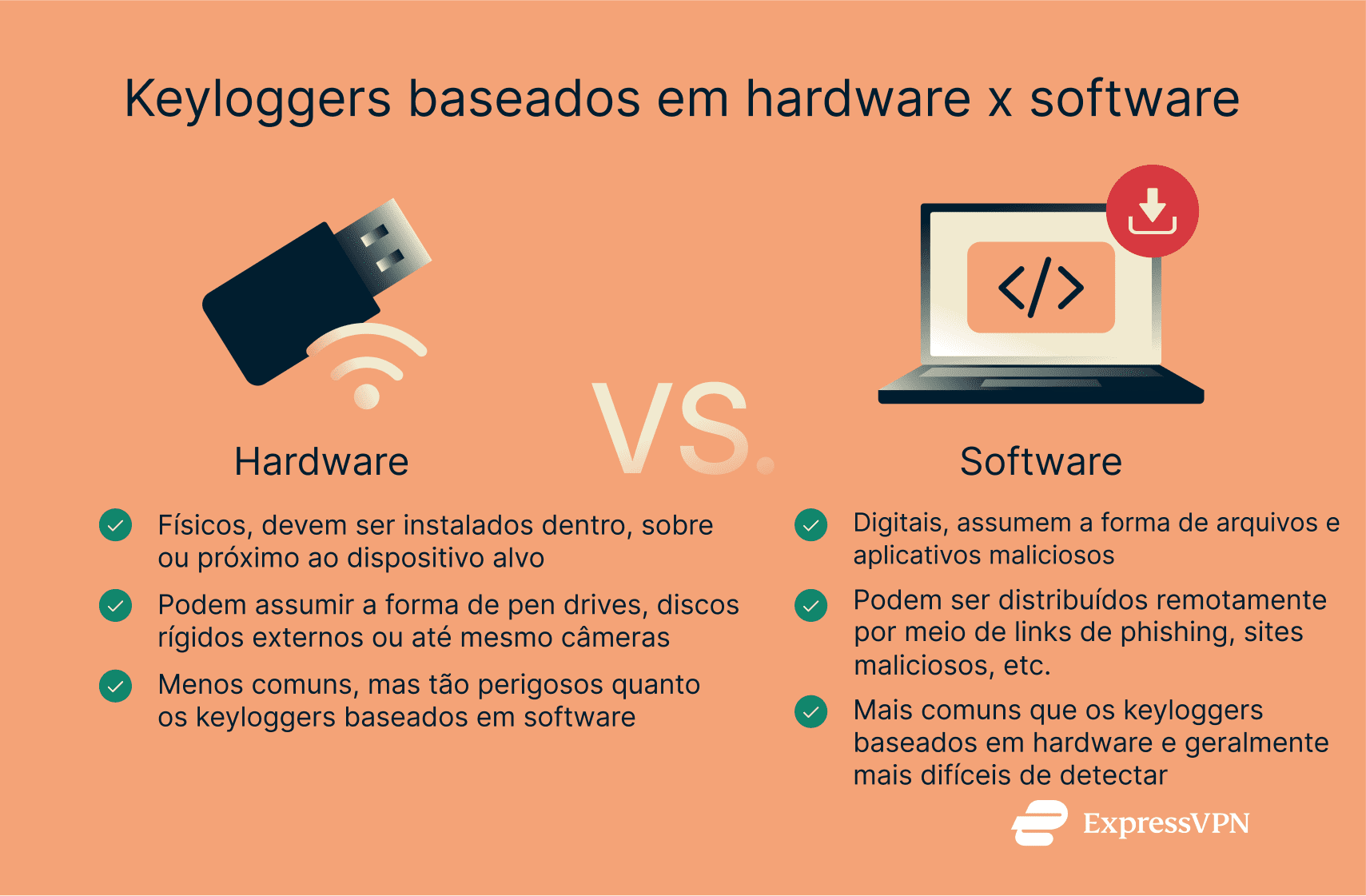

Podemos dividir os keyloggers em dois tipos principais: baseados em software e baseados em hardware. Embora ambos desempenhem a mesma função básica e representem uma ameaça para vítimas desavisadas, eles diferem bastante em termos de como são instalados e acessados.

Keyloggers baseados em software

Os keyloggers baseados em software são o tipo mais comum em uso atualmente. Eles se apresentam na forma de programas de computador, frequentemente instalados de forma clandestina em dispositivos alvo. Uma vez ativos, esses programas podem rastrear e registrar dados de digitação. Eles também costumam ter a capacidade de transferir esses dados para um criminoso, que pode estar em algum lugar próximo ou do outro lado do mundo.

Muitos keyloggers baseados em software também se enquadram na categoria de keyloggers remotos, o que significa que podem ser instalados e acessados remotamente, sem a necessidade de contato próximo com o dispositivo alvo.

Os keyloggers para dispositivos móveis também costumam ser baseados em software. Keyloggers baseados em hardware geralmente não funcionam nesses dispositivos menores, pois há menos espaço para escondê-los.

Keyloggers baseados em hardware

Os keyloggers baseados em hardware são dispositivos físicos que geralmente são conectados ou ocultos dentro de um computador para monitorar as teclas digitadas diretamente. Frequentemente, eles assumem a forma de acessórios aparentemente simples e inofensivos, como um pen drive, ou podem até mesmo estar ocultos dentro do teclado, de um cabo ou do próprio gabinete do computador.

Há até mesmo casos em que os keyloggers físicos ou baseados em hardware não estão diretamente conectados ao dispositivo da vítima. Criminosos podem, por exemplo, instalar uma webcam secreta em um local público, como uma biblioteca ou um café, e usá-la para gravar e monitorar as teclas digitadas e outras atividades do usuário no computador.

Vale ressaltar também que os criminosos podem usar uma combinação de ataques físicos e de keylogger baseados em software. Eles podem implantar um pen drive como um cavalo de Troia, por exemplo, usando-o para instalar um programa keylogger em um dispositivo. Assim, mesmo que o pen drive seja detectado e removido, o keylogger permanecerá oculto nos arquivos do sistema.

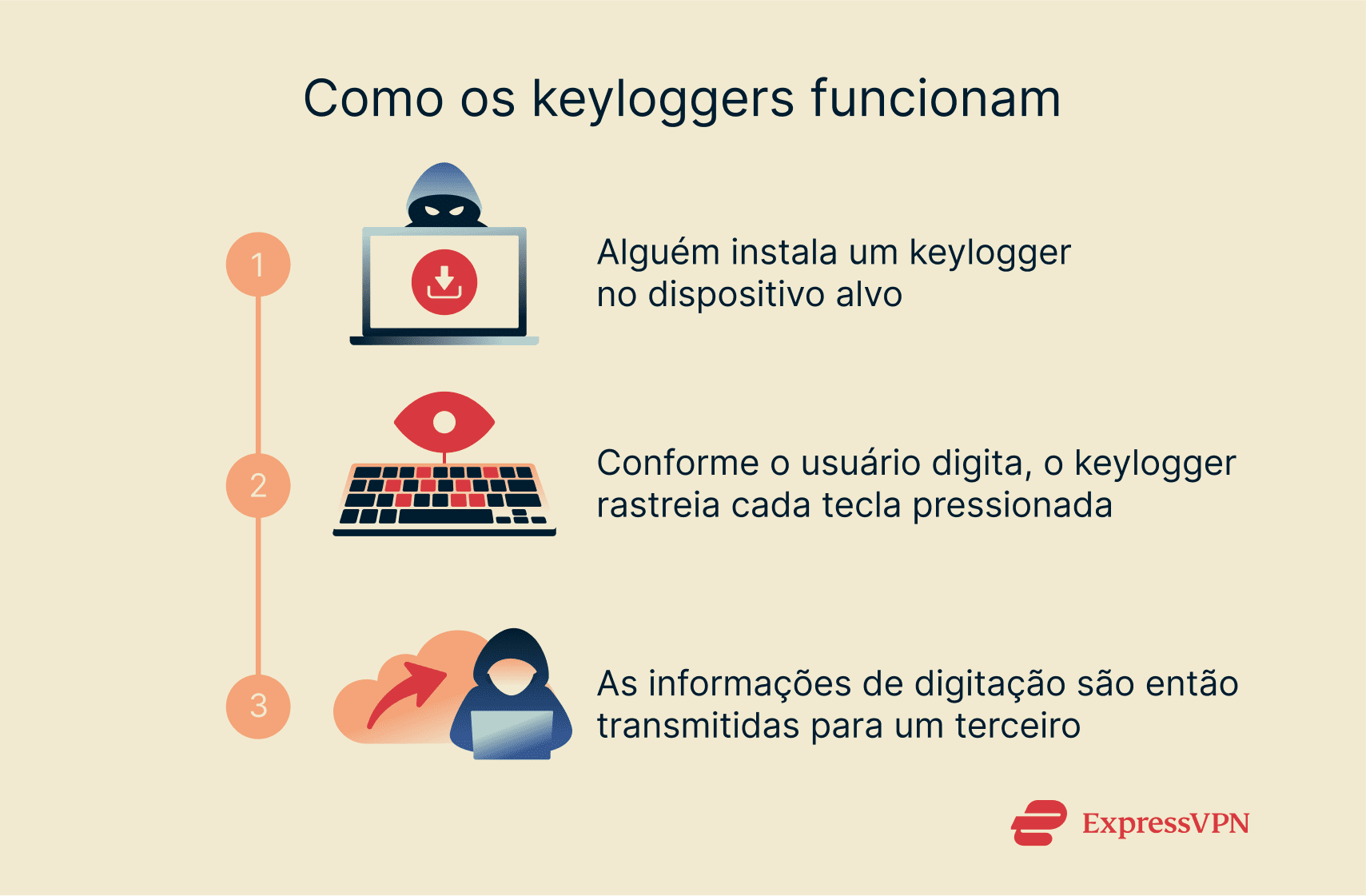

Como os keyloggers funcionam?

Digitar em um teclado é essencialmente a forma como "conversamos" com nossos computadores e damos comandos. Normalmente, essa conversa entre você e seu computador deveria ser privada, mas os keyloggers são quase como vizinhos intrometidos, escondidos por perto, ouvindo tudo o que você diz e anotando tudo.

Métodos de distribuição comuns

Os cibercriminosos usam vários métodos para instalar keyloggers nos dispositivos de suas vítimas.

No caso de keyloggers baseados em hardware, eles geralmente precisam ter acesso físico ao seu dispositivo. Eles podem esperar até que a vítima deixe o dispositivo sem supervisão e aproveitar a oportunidade para instalar o keylogger ou disfarçar keyloggers como acessórios inocentes que eles poderiam enviar, vender ou deixar disponíveis na esperança de que alguém tente usá-lo.

Para keyloggers baseados em software, alguns dos métodos de distribuição mais comuns incluem:

- E-mails de phishing: o phishing é a forma mais comum de ataque cibernético, com bilhões de e-mails de phishing enviados diariamente. Esses e-mails podem parecer seguros e legítimos à primeira vista, mas geralmente contêm links ou anexos maliciosos. Ao clicar nesses links ou arquivos, é possível instalar um software keylogger no dispositivo da vítima.

- Downloads drive-by: um download drive-by ocorre quando um keylogger é instalado de forma rápida e sorrateira em um dispositivo sem o conhecimento do proprietário. Geralmente acontece quando um usuário clica em um link ou visita um site malicioso, e os arquivos do keylogger são baixados e instalados automaticamente sem que o usuário precise confirmar ou dar qualquer tipo de permissão.

- Malware de cavalo de Troia: um cavalo de Troia é um arquivo ou aplicativo que parece perfeitamente inocente e seguro à primeira vista, mas que contém arquivos ou códigos maliciosos ocultos. Criminosos podem disfarçar softwares keyloggers dessa maneira, enganando os usuários para que os abram e instalem.

Também há casos documentos de grandes marcas de tecnologia vendendo computadores e notebooks com software keylogger embutido por engano. Portanto, mesmo que siga as melhores práticas de segurança cibernética e evite clicar em links maliciosos e acessar sites suspeitos, você ainda pode estar em risco.

Coleta e transmissão de dados

Uma vez instalados, todos os keyloggers, sejam eles baseados em hardware ou software, têm a mesma funcionalidade básica: eles coletam um registro de quais teclas você pressiona e em qual ordem, e alguns podem até mesmo determinar a força com que você pressiona cada tecla e por quanto tempo você a mantém pressionada.

Eles armazenam todas essas informações em um pequeno arquivo no seu dispositivo ou, no caso de keylogger baseados em hardware, em sua própria memória interna. Em seguida, podem transmitir as informações digitalmente para terceiros, ou um criminoso pode precisar recuperar fisicamente o keylogger para acessar os dados coletados.

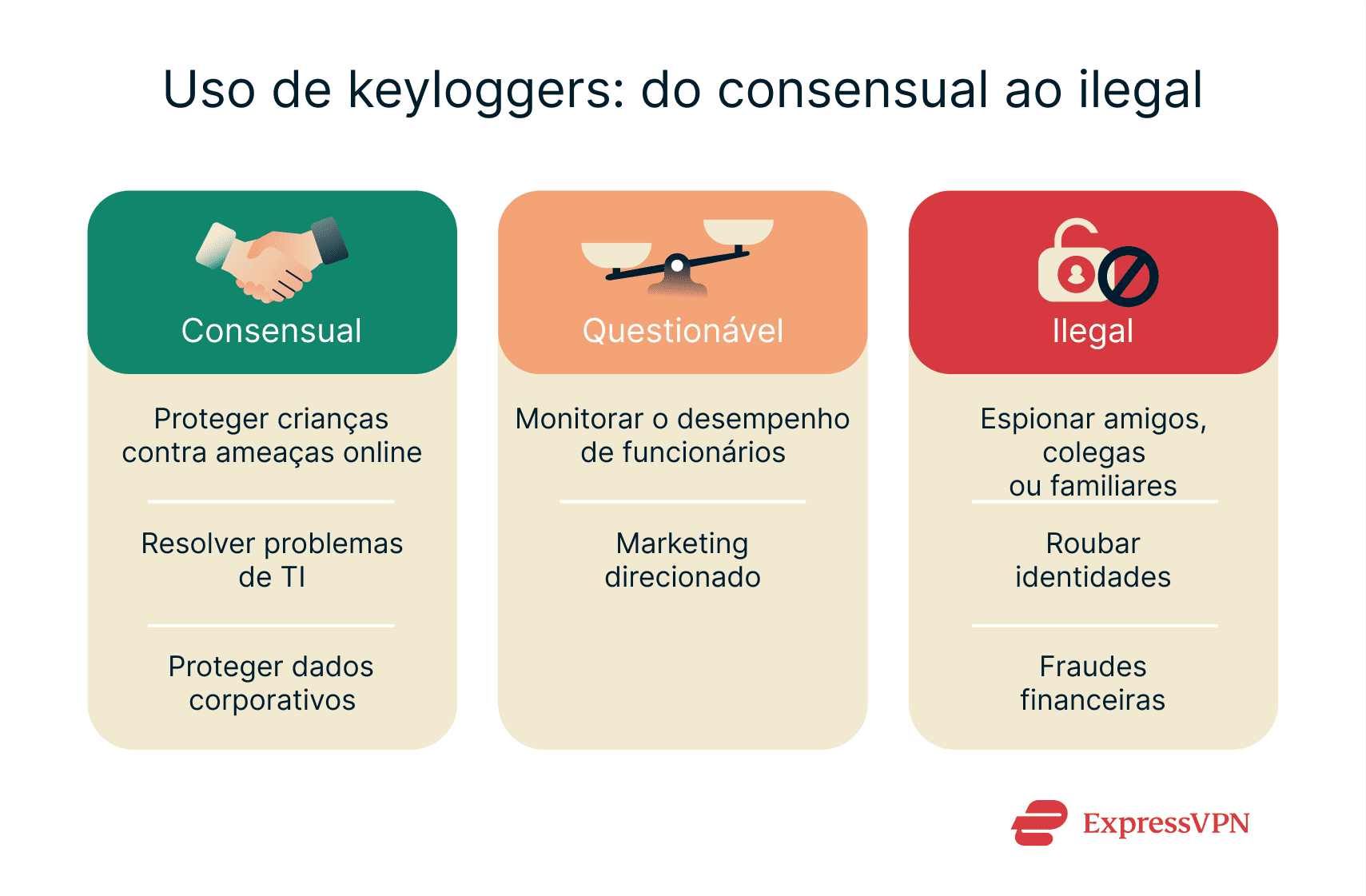

Usos dos keyloggers

Muitas pessoas associam o conceito de keyloggers a atividades ilegais, como hackers tentando roubar suas senhas e rastrear cada ação online. Embora isso seja verdade até certo ponto, e os keyloggers possam ser usados de maneiras muito maliciosas, eles também têm aplicações mais legítimas.

Abaixo, exploraremos alguns exemplos nas categorias ilegal, questionável e criminoso.

Uso consensual legal

Por vezes, os usuários podem aceitar conscientemente a instalação de keyloggers nos seus dispositivos para os seguintes fins:

- Supervisão dos pais: de agressores virtuais a aliciadores e exposição a conteúdo explícito, as crianças atualmente são expostas a todo tipo de perigo online. Os pais podem optar por instalar um keylogger no computador ou celular de seus filhos para monitorar o uso da internet e receber alertas caso o software detecte palavras ou frases preocupantes.

- Resolução de problemas de TI: técnicos de TI podem usar keyloggers ao tentar solucionar problemas em um dispositivo. Por exemplo, um keylogger pode ajudar os profissionais de TI a registrar as teclas digitadas por um usuário ao tentar reproduzir um bug de sistema ou software, auxiliando-os a entender o que causa o bug e como corrigi-lo.

- Segurança corporativa: empresas que lidam com muitos dados sensíveis ou que correm alto risco de ataques cibernéticos e violações de dados podem usar keyloggers como parte de sua estratégia de segurança cibernética. Elas podem configurar seus keyloggers para rastrear apenas frases específicas ou padrões de comportamento que possam estar ligados à sabotagem por parte dos funcionários ou vazamentos de dados, por exemplo.

Uso questionável ou eticamente ambíguo

Em outros casos, o uso de keyloggers pode começar a adentrar um território eticamente mais ambíguo, como por exemplo:

- Monitoramento de funcionários: algumas empresas usam keyloggers para monitorar seus funcionários. Embora a prática seja legal na maioria dos países (geralmente com algumas restrições, como a obrigação de notificar o funcionário de que suas teclas digitadas estão sendo registradas), os próprios funcionários a consideram, em grande parte, uma violação de privacidade.

- Fins de marketing: muitos sites, tanto nos EUA quanto na UE, coletam endereços de e-mail de usuários sem o seu consentimento. Esses dados são então usados para bombardear as pessoas com anúncios direcionados. No entanto, os governos têm reprimido essas práticas por meio de regulamentações de privacidade.

Uso criminoso de keyloggers

Existem também usos totalmente maliciosos e ilegais de keyloggers, para fins como os seguintes:

- Roubo de identidade: criminosos cibernéticos podem usar keyloggers para roubar grande parte da identidade digital de uma pessoa. Eles podem rastrear todos os nomes de usuário e senhas digitados pela vítima, por exemplo, e então obter acesso secreto às suas contas ou vender suas informações pessoais e credenciais digitais na dark web para outros criminosos.

- Espionagem de amigos e familiares: as pessoas também podem abusar da tecnologia dos keyloggers para espionar conhecidos. Elas podem instalar ilicitamente um keylogger físico ou digital no dispositivo de um amigo ou familiar e, em seguida, monitorar suas atividades online, vendo cada palavra digitada, cada site acessado e cada mensagem enviada.

- Roubo e fraudes financeiras: criminosos também podem usar keyloggers para obter ganhos financeiros e cometer fraudes. Eles podem usá-los para roubar dados de acesso bancário, números de cartão de crédito ou credenciais de carteiras de criptomoedas de uma vítima, por exemplo, e usar essas informações para fazer pagamentos em seu próprio nome.

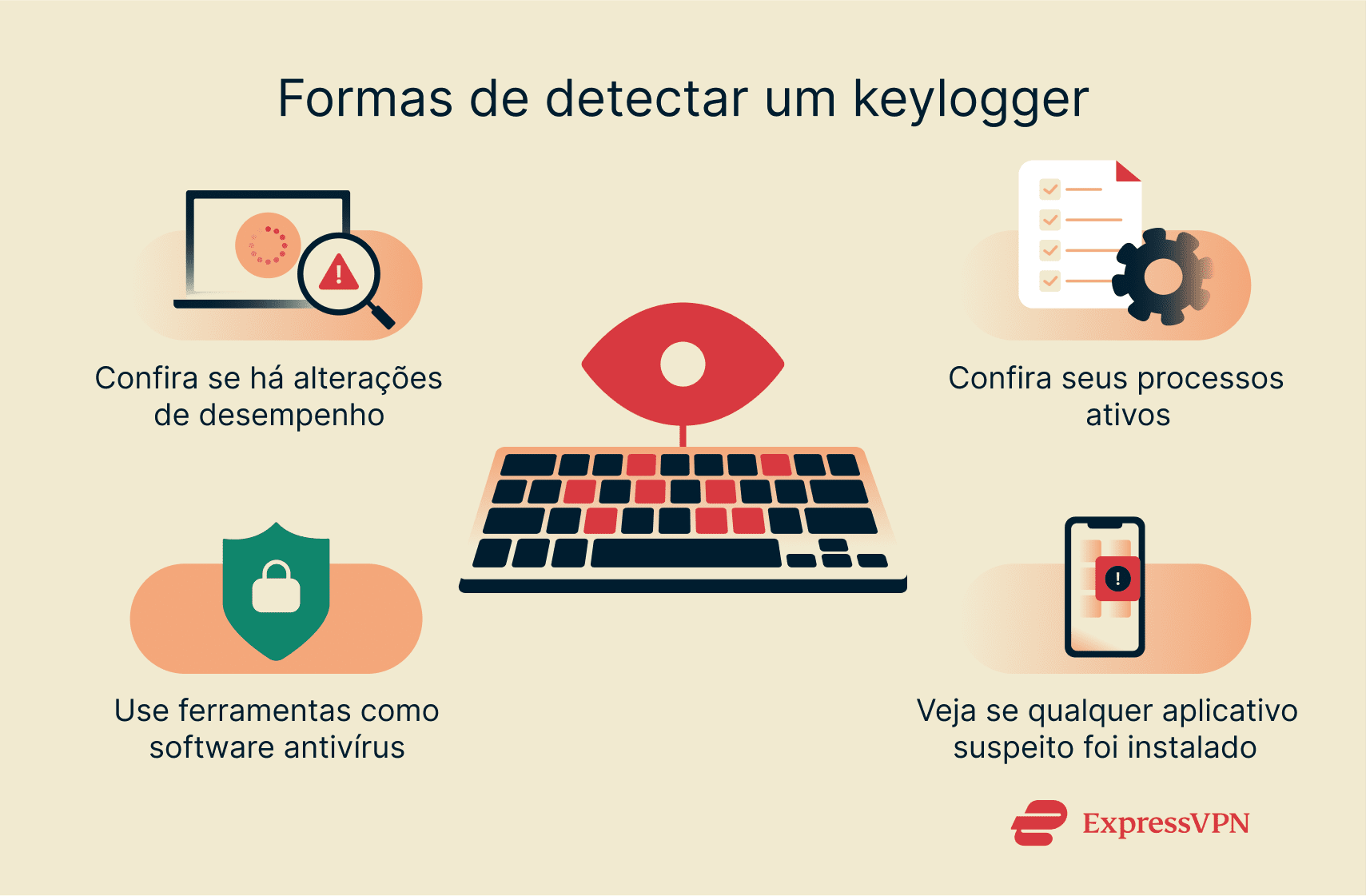

Como detectar um keylogger

Por sua própria natureza, os keyloggers são sorrateiros e difíceis de detectar, mas há certas ferramentas que você pode usar e sinais de alerta aos quais você pode ficar atento.

Sinais de alerta comuns

Um keylogger pode afetar o desempenho do seu dispositivo das seguintes maneiras:

- Atrasos e travamentos na digitação: um keylogger é ativado sempre que você pressiona uma tecla, o que pode causar um impacto leve, mas às vezes perceptível, no desempenho. Você pode notar, por exemplo, ao digitar, que há um pequeno atraso ou congelamento entre o pressionamento da tecla e a letra ou ação resultante aparecer na tela.

- Processos desconhecidos em segundo plano: os keyloggers operam furtivamente em segundo plano enquanto você realiza suas tarefas habituais, mas geralmente é possível identificá-los observando a lista de processos ativos no seu computador, seja no Gerenciador de Tarefas do Windows (CTRL + Shift + ESC) ou no Monitor de Atividade do Mac (Command + Barra de Espaço).

- Sequestro de navegador ou aplicativo: os keyloggers podem ser combinados com outras ferramentas maliciosas, como sequestradores de navegador ou de aplicativos, o que permite que cibercriminosos alterem remotamente as configurações do seu navegador ou aplicativos. Fique atento aos seus aplicativos mais usados e ao seu navegador de internet para verificar se você fez alguma alteração que não se lembre.

- Sinais em dispositivos móveis: em um dispositivo móvel, os sinais da presença de um keylogger incluem o aquecimento anormal do aparelho devido a processos extras em segundo plano executados enquanto você digita, além do consumo da bateria muito mais rápido que o normal. Você também pode notar ícones de aplicativos desconhecidos e um desempenho geral lento e instável.

Ferramentas para detectar keyloggers

Embora os keyloggers sejam frequentemente difíceis de detectar, várias ferramentas podem ajudar a identificar e eliminá-los. Elas incluem as seguintes:

- Programas antimalware: um antivírus pode detectar e colocar em quarentena ou remover keyloggers do seu dispositivo. Certifique-se de usar um programa confiável para obter os melhores resultados e opte por aqueles que possuem recursos de combate a rootkits, já que os keyloggers mais sorrateiros vêm na forma de rootkits para afetar as camadas mais profundas do seu sistema.

- Listas de aplicativos e extensões instalados: outra maneira simples de verificar a presença de keyloggers em qualquer dispositivo é consultar a lista de aplicativos e extensões do navegador instalados. Você pode encontrar aplicativos/extensões desconhecidos na lista e pesquisá-los para obter mais informações. Eles podem ser keyloggers disfarçados.

- Inspeções físicas: se você suspeitar da presença de keyloggers baseados em hardware em seu dispositivo, uma inspeção visual é uma boa opção. Você pode inspecionar o dispositivo por conta própria ou levá-lo a um técnico de confiança que possa abri-lo com segurança e examinar os componentes internos em busca de sinais de adulteração.

O que fazer se você detectar ou suspeitar de um keylogger

A detecção é apenas parte da solução quando se trata de lidar com dispositivos e softwares maliciosos, como keyloggers. Mesmo que você identifique um keylogger usando qualquer um dos métodos listados acima, o criminoso que o instalou pode já ter acesso aos seus dados. Portanto, é importante tomar as medidas subsequentes apropriadas, que incluem as seguintes:

- Desconectar seu dispositivo da internet para que o keylogger não possa mais transmitir dados a terceiros.

- Executar uma verificação completa do sistema do seu dispositivo para encontrar quaisquer vestígios de software keylogger e removê-los com a ajuda do seu programa antivírus. Você também pode precisar desinstalar ou remover manualmente o(s) aplicativo(s) problemático(s) e, potencialmente, realizar uma restauração completa de fábrica do seu dispositivo para se livrar de quaisquer vestígios do software keylogger.

- Atualizar e alterar suas credenciais de login para quaisquer contas e plataformas que possam estar em risco, principalmente contas bancárias online. Habilite também a autenticação de dois fatores nessas contas, se possível, para reforçar a segurança. Se você acredita que alguma conta foi comprometida, pode ser interessante informar as plataformas relevantes, como o seu banco.

- Reportar a situação às autoridades e profissionais competentes. Nos EUA, você pode denunciar crimes cibernéticos como keyloggers ao Centro de Reclamações sobre Crimes na Internet (IC3) ou à Comissão Federal de Comércio (FTC), bem como às autoridades policiais locais, que também podem orientá-lo sobre os melhores próximos passos a seguir.

Como se proteger contra keyloggers

Detectar e lidar com keyloggers pode ser extremamente difícil, e é muito mais simples adotar uma abordagem proativa e preventiva, utilizando os seguintes métodos e soluções para proteger seu dispositivo de possíveis ataques.

Software antivírus

Isso não funcionará contra keyloggers físicos, mas os antivírus costumam ser bastante eficazes não apenas para eliminar keyloggers baseados em software, mas também para impedir que eles infectem seu dispositivo.

Hábitos seguros de navegação

Como explicado anteriormente, os cibercriminosos costumam implantar keyloggers e outros tipos de software malicioso por meio de links de phishing e sites falsos. Adote hábitos seguros de navegação, como os seguintes:

- Nunca clique em links suspeitos, especialmente em e-mails de desconhecidos ou fontes suspeitas.

- Considere mudar para um navegador mais seguro, como o Tor ou o Brave, e use extensões seguras sempre que possível.

- Use ferramentas de segurança úteis. O Threat Manager da ExpressVPN, por exemplo, é uma ferramenta que vem inclusa gratuitamente com todas as assinaturas da ExpressVPN e minimiza o risco de você baixar inadvertidamente arquivos inseguros ou aplicativos maliciosos, bloqueando sites conhecidos por serem inseguros.

Segurança de dispositivos físicos

O risco associado a keyloggers físicos é geralmente muito menor do que o de keyloggers baseados em software, pois são mais difíceis de serem instalados por criminosos. No entanto, ainda é importante nunca deixar seu dispositivo sem vigilância em locais públicos, como cafés, aeroportos, escolas e locais de trabalho. Além disso, tenha cautela ao usar qualquer dispositivo cuja origem você desconheça, como pen drives ou discos rígidos externos.

Autenticação de dois fatores e gerenciadores de senhas

Essas ferramentas não necessariamente protegerão contra keyloggers, mas ajudarão a mitigar as consequências caso um deles seja infectado em seu dispositivo.

- A autenticação de dois fatores oferece uma camada extra de segurança às suas contas. Mesmo que alguém saiba sua senha, não conseguirá acessar sua conta e roubar sua identidade.

- Gerenciadores de senhas como o ExpressVPN Keys armazenam todos os seus dados de senhas e os utilizam para preencher automaticamente formulários de login, para que você não precise digitar as senhas ao acessar suas contas. Isso torna muito mais difícil para criminosos com keyloggers roubarem suas credenciais.

Perguntas frequentes: dúvidas comuns sobre keyloggers

Um keylogger pode ser detectado facilmente?

Não, os keyloggers podem ser bastante difíceis de detectar, tanto em formatos físicos quanto digitais. Inspeções visuais dos dispositivos podem ajudar a identificar keyloggers físicos, e programas antimalware podem auxiliar na identificação de keyloggers baseados em software. Os usuários também podem ficar atentos a sinais de que um keylogger pode estar em operação, como desempenho lento do computador ou travamentos aleatórios.

Qual é um exemplo de keylogger?

Os keyloggers têm duas formas distintas: hardware e software. Um exemplo de keylogger baseado em hardware seria um dispositivo USB malicioso conectado a um computador que rastreia e transmite as teclas digitadas. Um exemplo de keylogger baseado em software é um programa de nível de API que captura os sinais enviados pelo teclado, registrando efetivamente cada tecla pressionada pelo usuário.

Os keyloggers são ilegais?

Não necessariamente. Alguém pode instalar um keylogger em seu próprio dispositivo sem infringir a lei ou configurar um keylogger no dispositivo de outro usuário com o consentimento dele, de forma perfeitamente legal. Porém, o uso de keyloggers geralmente se torna ilegal se eles forem instalados sem o consentimento ou conhecimento do proprietário do dispositivo, pois tal prática viola diversas leis e regulamentos de privacidade, como o GDPR. No entanto, vale lembrar que as leis podem variar em todo o mundo.

Como sei se estou infectado com malware de keylogger?

Infelizmente, devido à sua natureza furtiva, muitas vítimas não sabem que seus dispositivos têm um keylogger instalado. Ainda assim, você pode conseguir identificar alguns sinais da presença de um keylogger, como desempenho lento e travamentos aleatórios. Você também pode usar um software antivírus para verificar seu sistema e remover ameaças de keyloggers baseados em software.

Qual é a diferença entre keylogger e spyware?

Spyware é um termo amplo que se aplica a todos os softwares maliciosos que coletam dados secretamente sobre as atividades do computador de um usuário sem o seu consentimento. Keyloggers são, na verdade, um tipo específico de spyware, capazes de capturar e registrar cada tecla digitada e transmitir essas informações a terceiros, embora nem sempre sejam usados com fins maliciosos.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN